WannaCry, Petya, Emotet, Ryuk – die Liste an Malware und Ransomware lässt sich unendlich fortführen. Laut BSI Lagebericht gab es im vergangenen Jahr täglich ca. 320.000 neue Schadcodes – das sind 50.000 mehr als die Jahre zuvor. Die automatisierte Verbreitung im Unternehmensnetzwerk, welche immer intelligenter und dadurch auch gefährlicher wird, stellt neue Anforderungen an die IT-Sicherheit dar.

Für die Absicherung von Office- und Produktionsnetzwerken gibt es gleich mehrere empfehlenswerte Maßnahmen. Einzelne Maßnahmen an sich werden jedoch nicht ausreichend sein. Es ist das Zusammenspiel mehrerer Methoden, das für ausreichend Schutz vor Angriffen sorgen kann.

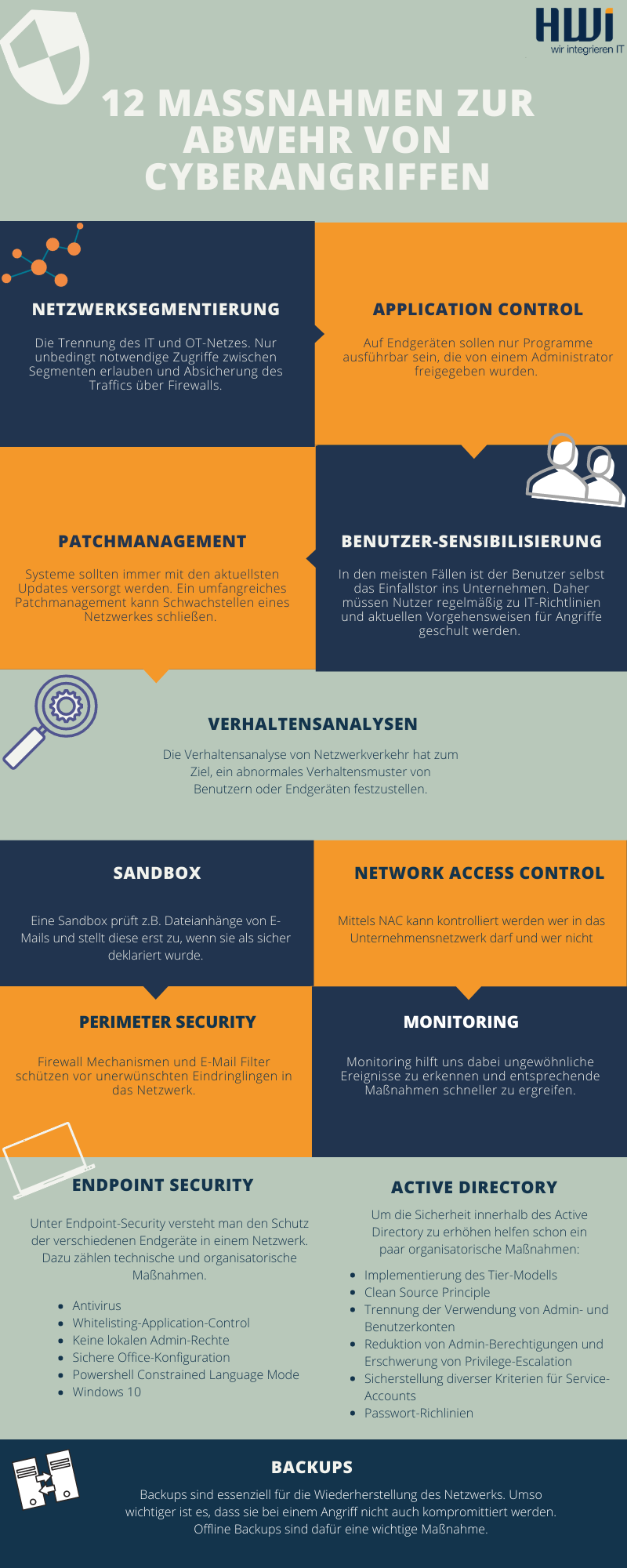

Mit diesen 12 Maßnahmen können Sie sich vor einem Angriff schützen.

Netzwerksegmentierung

Die Segmentierung des Netzwerkes sollte grundlegender Bestandteil jeder IT- und OT-Sicherheitsstrategie sein. Hierbei geht es darum Bereiche wie Vertrieb, Einkauf oder die Produktion voneinander abzutrennen und nur die notwendigen Zugriffe zwischen den Segmenten zu erlauben. Beispielsweise muss ein Marketing-Mitarbeiter im Normalfall nicht auf eine Produktionsanlage zugreifen. Oder ein Produktionsplaner nicht auf den PC des Vertriebsleiters. Gleichzeitig gilt es Produktionsanlagen in „Zellen“ zu segmentieren, sodass ein potenzieller Schaden auf eine Anlage begrenzt werden kann. Zwischen den Segmenten sollte mittels einer Firewall der Traffic überwacht und ggf. blockiert werden. Bestenfalls handelt es sich um eine Firewall, die den Inhalt der Pakete analysieren und bewerten kann. Im Falle einer Infektion mit Schadsoftware kann diese sich dann lediglich in einem Netzwerksegment ausbreiten, sodass der potenzielle Schaden minimiert wird.

Application Control

Der Grundgedanke bei Application Control liegt darin, dass auf den Endgeräten nur Programme und Prozesse ausgeführt werden, die explizit von einem Administrator freigegeben wurden (White-Listing-Ansatz). Gerade im Produktionsumfeld, in dem die Systeme minimale/keinerlei Änderungen erfahren, Anti-Viren-Lösungen vom Hersteller oft nicht unterstützt werden oder keine Updates von Herstellern mehr verfügbar sind, trägt diese Methode zu einer Stärkung der Sicherheit der Systeme bei.

Patchmanagement

WannaCry und Petya nutzten u.a. die ETERNALBLUE-Schwachstelle um sich im Netzwerk auszubreiten. Microsoft veröffentlichte Security-Updates für verschiedene Betriebssystem-Versionen, die diese Schwachstellen schließen. Trotzdem wurden zwei bis drei Monate nach der Veröffentlichung der Updates mehrere Unternehmen weltweit infiziert, da die Systeme nicht mit diesen Patches versorgt wurden. Dies zeigt, dass die bestehenden Patching-Prozesse nicht ausreichend sind. Ein umfangreiches Patch-Management sollte sowohl im Office- als auch im Produktionsumfeld vorhanden sein. Gerade bei Produktionsanlagen kommt die Schwierigkeit hinzu, dass sie nicht immer gepatched werden können, weil die Produktion nicht einfach unterbrochen werden kann. Deshalb ist hier ein Patchplan mit definiertem Rhythmus notwendig.

Benutzer-Sensibilisierung

In den meisten Fällen ist ein Office-Benutzer selbst das Einfallstor in das Unternehmensnetzwerk. Daher ist es nach wie vor unumgänglich, dass die Benutzer über Richtlinien zur Nutzung von IT verfügen und über die aktuellsten Vorgehensweisen der Angreifer informiert und geschult werden. Die Schulungen sollten regelmäßig stattfinden, um eine ständige Verbesserung und höhere Wachsamkeit zu erzielen. Außerdem sollte es einen Ansprechpartner für Cybersecurity geben, der allen bekannt ist.

Verhaltensanalysen

Die Verhaltensanalyse von Netzwerkverkehr hat zum Ziel, ein abnormales Verhaltensmuster von Benutzern oder Endgeräten festzustellen. Ein abnormales Verhalten zeigt sich beispielsweise…

- … durch einen Benutzer, der sein Passwort zu oft falsch eingibt

- … durch ein Endgerät, das sich plötzlich das erste Mal auf einen Server verbindet

- … durch nicht-autorisierte Portscans

- … durch die Verwendung von „unüblichen“ Ports für standardisierte Kommunikation

Da es im Produktionsumfeld häufig Systeme gibt, die nicht zeitnah mit aktuellen Sicherheitsupdates versorgt werden können, bietet eine Verhaltensanalyse eine sehr gute Möglichkeit, die Sicherheit der Produktionsumgebung zu erhöhen und Angriffe frühzeitig zu erkennen. Außerdem hat eine Produktionsanlage eine recht statische Kommunikation, sodass bereits die Erkennung einer neuen Kommunikation auf einen Angriff hindeuten kann. Mit einem Tool zur Anomalieerkennung lassen sich diese abnormalen Verhaltensmuster schnell und automatisiert erkennen.

Sandbox

Gezielte Angriffe verwenden oft Schadcode in E-Mail-Anhängen oder Downloads, der von patternbasierten Anti-Virus-Lösungen nicht erkannt wird (sog. Zero-Day-Angriffe). Um dem entgegenzuwirken, empfiehlt es sich eine Sandbox einzusetzen. Verdächte Dateitypen können auf verschiedenen Betriebssystemen in einer abgeschotteten Umgebung automatisiert ausgeführt werden. Die Sandbox beobachtet, welche Prozesse gestartet, Registry-Einträge verändert oder Verbindungen durch die Datei geöffnet werden. Erst nach Freigabe der Datei durch die Sandbox, wird dem Benutzer die Datei zugestellt. Da der Schadcode ausgeführt wird, ist die Erkennungsrate sehr hoch.

Network-Access-Control (NAC)

Mittels NAC kann kontrolliert werden wer in das Unternehmensnetzwerk darf und wer nicht. Die Grundvoraussetzung hierfür ist eine granulare und detaillierte Übersicht aller Endgeräte, die eine IP-Adresse besitzen. Diese Übersicht ergibt sich durch das NAC-System. Endgeräte von eigenen Mitarbeitern oder auch Gästen können anschließend anhand von Compliance-Regeln beispielsweise auf Windows-Patch-Stand oder Anti-Virus geprüft werden. Entspricht ein Endgerät nicht den Compliance-Regeln, so kann ihm der Zugang zum Netzwerk verwehrt werden. Gleichzeitig können Gäste beim Zutritt zum Unternehmensnetzwerk automatisiert in ein Gäste-Netzwerk verschoben werden.

Perimeter Security

- Firewall: Eine Netzwerk-Perimeter-Firewall ist eine gesicherte Grenze, die die Hauptverteidigung eines Unternehmensnetzwerks vor den externen, nicht vertrauenswürdigen Netzwerken, wie z.B. des Internets, darstellt. Die Firewall erkennt und schützt das Netzwerk vor unerwünschtem Datenverkehr, potenziell gefährlichem Code und Eindringversuchen. Sie kontrolliert den Datenfluss, indem sie entsprechende Security-Mechanismen wie Anti-Virus, IPS (Intrusion Prevention System), Webfilter oder Application Control einsetzt.

- E-Mail-Filter: Durch die Konfiguration von E-Mail-Filtern auf einem Mailgateway können Spam-Mails abgewehrt werden. Auch der Aufbau eines Whitelisting-Ansatzes kann sinnvoll sein. Hier werden gewünschte, vertrauenswürdige E-Mail-Anhänge freigegeben. Sollte eine E-Mail mit Anhang eintreffen, der nicht auf der Whitelist steht, gelangt die E-Mail mit ihrem Dateianhang zunächst in Quarantäne und wird dann z.B. durch IT-Administratoren überprüft und freigegeben.

Monitoring

Monitoring hilft uns dabei ungewöhnliche Ereignisse zu erkennen und entsprechende Maßnahmen schneller zu ergreifen. Dies sollte sowohl auf der Firewall mit ausgehenden Verbindungen geschehen als auch auf dem Active Directory mithilfe eines soliden Ereignisprotokoll-Überwachungssystems. Auch Intrusion Detection Systeme (IDS) können sinnvoll sein. Sie erkennen anhand bestimmter Muster selbstständig Angriffe auf Computersysteme oder Netzwerken und informieren Anwender oder Administratoren. Zusätzlich erlaubt ein Security and Information Event Management (SIEM) einen ganzheitlichen Blick auf die IT-Sicherheit. Es sammelt Log-Dateien von allen Geräten im Netzwerk und überwacht diese dann durch eine Intelligenz (Logging). Verdächtige Ereignisse lassen sich dann in Echtzeit erkennen, z.B. ein unerwünschter Login-Versuch auf eine Firewall zu einer ungewöhnlichen Zeit. Mit sogenannten Honeypots kann man Angreifern „Fallen“ stellen. Zum Beispiel mit der Erstellung eines Benutzers, der eigentlich nie benutzt wird. Kommt es dann dennoch zu einer Benutzung, kann man von einem Angriff ausgehen. Alternativ kann man verwundbare Server aufsetzen, auf die ebenfalls nie zugegriffen wird. Findet ein Zugriff statt, kann man auch hier von einem Angriff ausgehen. Bei allen Maßnahmen zum Monitoring ist es wichtig, dass die Überwachung durch Personen möglich ist. Hier spielt die Bedienung und das Know-how zusätzlich eine wichtige Rolle.

Endpoint-Security

Unter Endpoint-Security versteht man den Schutz der verschiedenen Endgeräte in einem Netzwerk. Dazu zählen technische und organisatorische Maßnahmen.

- Antivirus: Durch den Einsatz von Next-Generation-Anti-Virus Lösungen auf dem Client/Endpunkt mit entsprechenden Technologien wird ein Schutz gegen verschiedene Typen an Bedrohungen gewährleistet.

- Whitelisting-Application-Control: Der Endpunkt hat keine Berechtigungen, um neue Anwendungen zu installieren oder zu starten, die nicht durch die Application Control Lösung freigegeben sind.

- Keine lokalen Admin Rechte: Der User hat auf seinem PC keine lokalen Admin Rechte, er kann also z.B. keine neuen Programme installieren.

- Sichere Office-Konfiguration: Das BSI gibt für den Einsatz auf dem Betriebssystem Microsoft Windows sieben Cyber-Sicherheitsempfehlungen für eine sichere Konfiguration von Microsoft Office. Dabei geht es um übergreifende Richtlinien für Microsoft Office, sowie Richtlinien für sechs häufig genutzte Office-Anwendungen (Access, Excel, Outlook, PowerPoint, Visio, Word)

- Powershell Constrained Language Mode: PowerShell ermöglicht die Steuerung fast aller Komponenten von Windows und Anwendungen wie Exchange. Gelangt es in die Hände von Angreifern, können diese also einen erheblichen Schaden anrichten. Mithilfe des Constrained Language Mode werden die Rechte von PowerShell eingeschränkt, gefährliche Features können gesperrt werden und dadurch der Missbrauch verhindert werden.

- Windows 10: Mit der Verwendung von Windows 10 und diversen inkludierten Systemen wie Windows Defender, LSA Protection, Restricted Admin Mode für RDP, Device Guard, Credential Guard und Windows Passport, wird das Endgerät besser geschützt.

Active-Directory

Um die Sicherheit innerhalb des Active Directory zu erhöhen helfen schon ein paar organisatorische Maßnahmen.

- Implementierung des Tier-Modells für die Active Directory: Ähnlich wie bei der Netzwerksegmentierung, kann man sich auch die Segmentierung des Active Directory in Admin Tiers Dabei werden Server, Services und Clients in 3 Tiers unterteilt. Im Tier 0 sind die kritischsten Systeme enthalten (z.B. die Domain Controller). Im Tier 1 sind die Server, welche Services für die Clients anbieten (z.B. FileServer oder WebServer) und das Tier 2 enthält alle Clients (PCs, Notebooks und Drucker).

- Clean Source Principle: Das Clean-Source-Prinzip (CSP) ist wichtig für die Sicherheit von Informationssystemen und legt fest, dass ein System von einem höheren Vertrauenssystem abhängig sein kann, aber nicht von einem niedrigeren Vertrauenssystem. Das bedeutet in der Praxis, dass alle Sicherheitsabhängigkeiten eines Objektes identifiziert werden sollten und, dass sichergestellt wird, dass die abhängigen Systeme ebenso vertrauenswürdig sind, wie das Objekt selbst. Das kann z.B. erreicht werden durch Privileged Access Workstations (PAW): gehärtete und verriegelte Arbeitsstationen, die so konzipiert sind, dass sie hohe Sicherheitsgarantien für sensible Konten und Aufgaben bieten (für die Verwaltung von Identitätssystemen, Cloud-Diensten und privaten Cloud-Fabriken sowie für sensible Geschäftsfunktionen). Ebenso ist eine Gesamtstruktur nach Enhanced Security Administrative Environment (ESAE) Referenzarchitektur /und PRIV Forest

- Trennung der Verwendung von Admin- und Benutzerkonten: Erstellen Sie einen Admin-Benutzer für den Domain Controller, einen Admin Benutzer für den Server und einen Admin Benutzer für die Clients.

- Reduktion von Admin-Berechtigungen und Erschwerung von Privilege Escalation: Mithilfe von Benutzerkontensteuerung (User Account Control) kann die Sicherheit des Systems verbessert werden indem Software nur mit einfachen Nutzerrechten ausgeführt wird anstatt mit Administratorrechten. Die Lösung LAPS (Local Administrator Password Solution) ermöglicht die Festlegung von unterschiedlichen Kennwörtern für die gemeinsame Nutzung eines Admin-Kontos auf einer Domäne. Zusätzlich schützt die Deaktivierung von Makros schützt vor der automatischen Ausführung von Schadcode beispielsweise in einem Spam-E-Mail-Anhang.

- Sicherstellung diverser Kriterien für Service-Accounts: Group Managed Service Accounts oder Local Service / Network Service lokal für automatisches Passwort-Management

- Passwort-Richtlinie: Es sollten Passwort-Richtlinien vorhanden sein, die z.B. die Länge und Komplexität des Passworts festlegen, den Änderungszeitraum, und die Rotation der gleichen Passwörter verhindern.

- Zwei-Faktor-Authentifizierung: Der Login am Computer und via VPN in das Unternehmensnetzwerk, sollte nicht nur durch ein Passwort, sondern durch einen zweiten Faktor abgesichert sein. Ein zweiter Faktor kann z.B. ein Hardware-Token sein.

Backups

Backups sind essenziell für die Wiederherstellung des Netzwerks. Umso wichtiger ist es, dass sie bei einem Angriff nicht auch kompromittiert werden. Deshalb sollte man sich immer die Frage stellen, ob die Backups auch sicher sind, wenn der Angreifer die Domain-Admin-Rechte hat. Ein guter Schutz sind Offline-Backups. Der „Write Once Read Many“ (WORM)-Ansatz stellt sicher, dass Dateien einmalig abgelegt werden und dann nicht mehr angefasst werden können. In Bezug auf das Backup bedeutet das, dass nach dem Erstellen des Backups keine Änderung mehr vorgenommen werden kann.

Die beschriebenen Gegenmaßnahmen stellen lediglich eine Auswahl an Technologien dar, die WannaCry, Petya und zukünftigen Risiken entgegenwirken. Selbstverständlich gibt es noch weitaus mehr Möglichkeiten, wie wir eine IT- oder OT-Infrastruktur gegen derartige Angriffe absichern können und somit das Level Ihrer IT-Sicherheit erhöhen.

Wie HWI IT Sie unterstützen kann

Durch unsere langjährige Erfahrung im Bereich Netzwerksicherheit mit unterschiedlichsten Herstellern und Kunden auch im produzierenden Gewerbe, können wir einen hohen Qualitätsstandard durch definierte Prozesse für Projekte aller Größen garantieren. Unser Expertenteam bündelt Know-how aus den Bereichen System, Netzwerk und Security und verfügt über umfangreiche Erfahrungen in der Entwicklung von Sicherheitskonzepten.