Einschleusen von Schadsoftware über Wechseldatenträger und externe Hardware

Mit diesen Maßnahmen erhöhen Sie die Sicherheit Ihrer industriellen Kontrollsysteme

Was versteht man unter einem ICS?

Als industrielle Kontrollsysteme – Industrial Control Systems (ICS) werden Automatisierungs-, Prozesssteuerungs- und Prozessleitsysteme bezeichnet. Sie werden in nahezu allen Infrastrukturen eingesetzt, die physische Prozesse abwickeln. Von der Fertigung bis hin zu kritischen Infrastrukturen (KRITIS) umfassen ICS die Geräte, Systeme, Netzwerke und Steuerungen, die für den Betrieb und die Automatisierung industrieller Prozesse verwendet werden. Sie sind also essenziell für die Geschäftskontinuität eines Unternehmens. Gerade durch diesen hohen Stellenwert, sollten sie auch entsprechend abgesichert werden. Häufig ist das jedoch noch nicht der Fall.

„Mangelhafte ICS-Security: Tausende Systeme weltweit ungeschützt“ (it-daily.net)

„Laut dem Hersteller Kaspersky waren im vergangenen Jahr 39% aller Computer industrieller Kontrollsysteme Cyberangriffen ausgesetzt.“ (it-business.de)

„Dem 2020 Annual Cybersecurity Report von Trend Micro zufolge, gehörte die Fertigungsindustrie in 2020 neben Regierungsbehörden, Banken und dem Gesundheitswesen zur am stärksten von Ransomware betroffenen Branche.“ (it-business.de)

Warum müssen ICS geschützt werden?

Durch die zunehmende Vernetzung von IT und OT zu hypervernetzten Ökosystemen sind industrielle Anlagen und kritische Infrastrukturen immer mehr Risiken durch Cyberangriffe ausgesetzt. Cyberkriminelle weiten ihre Angriffe insbesondere auf anfällige Industriesysteme aus und verursachen, wenn sie erfolgreich sind, schwere Schäden. Das reicht von der Unterbrechung oder Stilllegung eines Betriebs bis zur vollständigen Kontrolle über ein Betriebsnetz. Über Fernaktionen können sensible Informationen abgefangen und gestohlen werden, Systemdateien gelöscht oder Fehlverhalten und Absturz von Anwendungen verursacht werden. Außerdem können Ausfälle von Maschinen (der Hardware) provoziert werden z.B. durch Erhöhung der Drehzahl so weit, dass der Motor defekt geht.

Um diese schweren Risiken zu verhindern, ist es essenziell Ihre Produktion inklusive der industriellen Kontrollsysteme abzusichern.

Top 10 Bedrohungen

Wodurch wird die Sicherheit von ICS bedroht? Existierende Schwachstellen sind der Hauptgrund für die Bedrohungen. Das sind die kritischsten und am häufigsten auftretenden Bedrohungen:

Die Folgen können gravierend sein:

- Verlust der Verfügbarkeit des ICS / Produktionseinbußen

- Datenabfluss / Verlust von Know-how (Intellectual Property)

- Herbeiführen von physischen Schäden an Anlagen

- Auslösen von Safety-Prozeduren oder Beeinträchtigung von Safety-Systemen

- Minderung der Qualität der Erzeugnisse

Wie können Industrielle Kontrollsysteme geschützt werden?

Um ICS vor diesen Bedrohungen zu schützen, werden eine Reihe von organisatorischen und technischen Maßnahmen empfohlen. Da sich die Anforderungen an die Sicherheit von ICS durch neue Bedrohungen und Schwachstellen sowie sich wandelnde Angriffsszenarien ständig ändern, sollten die Maßnahmen in einem dynamischen Prozess angepasst werden (PDCA-Quality-Cycle).

„Das größte Risiko der meisten Kunden ist, dass sie nicht wissen, was in der OT für Komponenten verbaut sind. Man kann natürlich nur schützen was man kennt.“

Christian Koch, Vice President Cybersecurity IoT/OT bei NTT Data

Technische Maßnahmen

Organisatorische Maßnahmen bilden die Grundlage für ein zeitgemäßes Sicherheitskonzept. Durch die kontinuierliche Verbesserung und Optimierung betrieblicher Abläufe zum Schutz gegen mögliche Angriffe kann die Sicherheit erheblich verbessert werden.

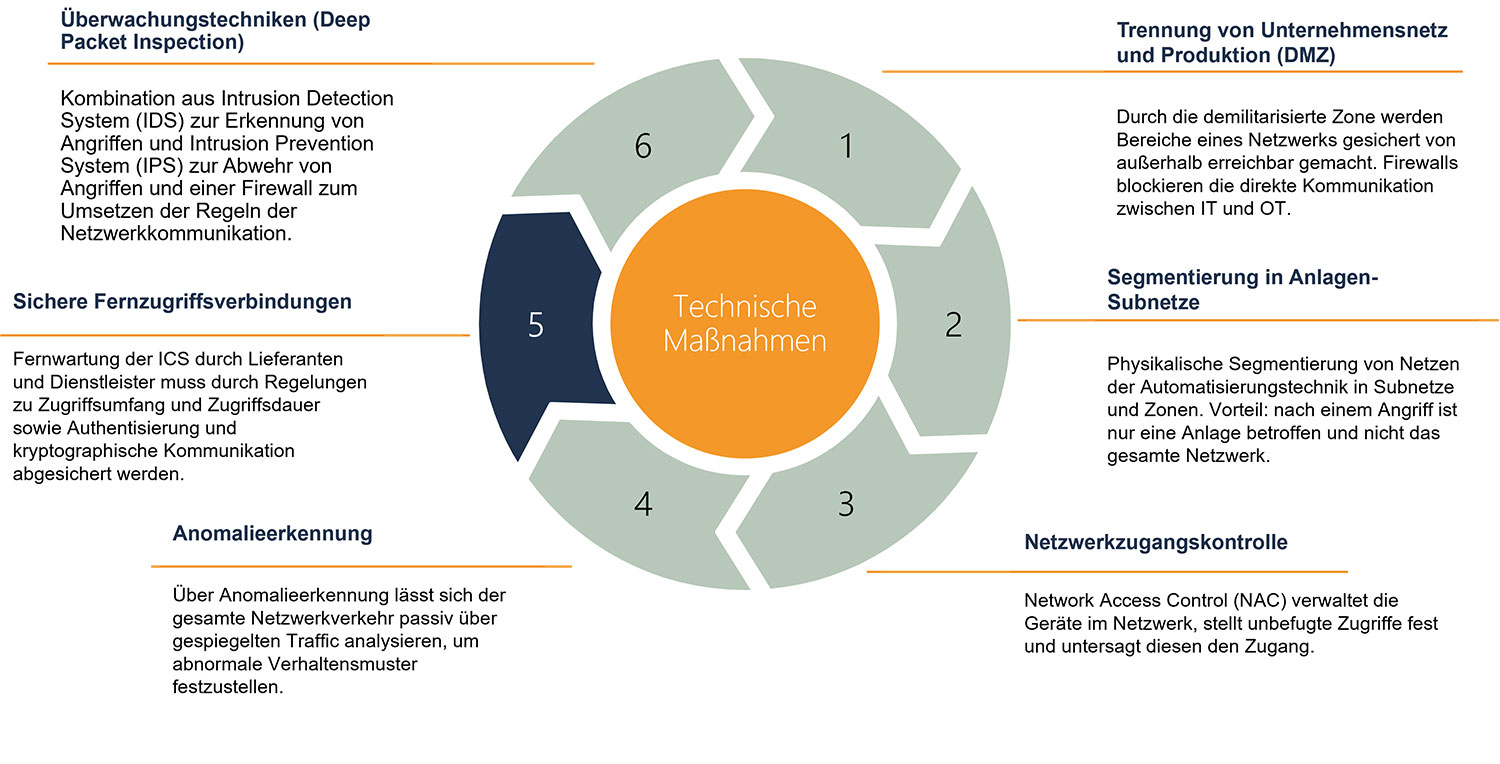

Neben den organisatorischen Maßnahmen spielen die technischen Maßnahmen eine entscheidende Rolle in der Absicherung von ICS. Sie bilden das Fundament für die Abwehr von Angreifern.

Als Grundkonzept hinter allen technischen Maßnahmen sollte die tiefengestaffelte Verteidigung – Defence-in-Depth – stehen. Denn nur durch das Zusammenspiel von mehreren koordinierten Sicherheitsmaßnahmen kann ein durchgängiges Sicherheitskonzept entstehen, welches Angriffe erfolgreich abwehrt.

Das sind die wichtigsten technischen Maßnahmen für industrielle Kontrollsysteme:

Trennung von Unternehmensnetz und Produktion (Demilitarized Zone – DMZ)

- Der Übergang zwischen Office Netz und Produktion ist ein einfacher Angriffspunkt für den direkten Einstieg potenzieller Angreifer, sofern kein klarer Übergang zwischen Office und Produktion besteht.

- Um ihn zu schützen, sollte eine DMZ geschaffen werden. Die DMZ ist die isolierte Netzwerkzone zwischen zwei getrennten Netzwerksegmenten

Vorteile:

- Der Traffic zwischen IT und OT wird analysiert und kann ggf. mithilfe von Firewalls blockiert werden.

- Ein Datenaustausch ist nur indirekt über Computer bzw. Server in der DMZ möglich.

- Der Zugriff von außen wird unterbunden oder kann nur gezielt freigegeben werden (beispielsweise über „Jump-Server“).

Segmentierung in Anlagen-Subnetze

- Segmentierung von Netzen der Automatisierungstechnik in Subnetzwerke und Zonen nach der Norm IEC 62 443.

Vorteile:

- Nach einem erfolgreichen Angriff ist es wahrscheinlicher, dass nur eine Anlage betroffen ist und nicht das gesamte Netzwerk.

- Kommunikation über Zonenübergänge, die den Verkehr der Kommunikationskanäle überwachen, sichern und filtern. Diese erkennen Angriffe und wehren sie ab.

- Zugriffsbeschränkungen zu den Zonen werden über Firewalls sichergestellt.

- Kein direkter Zugriff aus dem Internet oder dem Office-Netz möglich.

Netzwerkzugangskontrolle (Network Acces Control – NAC)

- Eine Netzwerkzugangskontrolllösung verwaltet die Geräte im Netzwerk.

- Festgelegte Richtlinien regeln die Zugriffsrechte für Nutzergruppen.

Vorteile:

- Sie stellt unbefugte Zugriffe fest und untersagt diese mithilfe von Authentifizierung und Autorisierung.

- Es entsteht volle Transparenz über das Netzwerk mit einer vollständigen Asset-Liste mit allen Geräten im Produktionsnetzwerk.

- Auf neue Geräte im Netzwerk kann automatisiert reagiert werden. Dadurch ist kein manuelles Eingreifen mehr nötig.

Anomalieerkennung

- Eine Lösung zur Anomalieerkennung analysiert den gesamten Netzwerkverkehr passiv über gespiegelten Traffic, um abnormale Verhaltensmuster festzustellen.

- Zunächst wird der „Normalzustand“ eines Systems – des Produktionsnetzes erfasst.

- Die gewonnen Daten bilden die Grundlage in einer Kommunikationsmatrix, welche abbildet, wer mit wem auf welchen Port und mit welchem Protokoll kommuniziert.

- Schwellenwerte und Triggerpunkte verdeutlichen dem System, wenn außergewöhnliche Zustände und Vorgänge auftauchen.

Vorteile:

- Lückenlose Sichtbarkeit zu Geräten, Verbindungen und Kommunikationsverhalten.

- Möglichkeit der schnellen und proaktiven Reaktion von Verantwortlichen auf Angriffe und technische Fehlerzustände.

Sichere Fernzugriffsverbindungen

- Bei ICS ist Fernwartung durch Lieferanten oder Dienstleister mithilfe von entsprechenden Systemen Stand der Technik.

- Regelungen zu Zugriffsumfang und Zugriffsdauer müssen definiert sein.

- Authentisierung und kryptographische Absicherung der Kommunikation notwendig.

Vorteile:

- Mithilfe einer sicheren Fernzugriffsverbindung lassen sich Wartungsaufgaben wie vorab terminierte, routinemäßige Wartung bzw. korrektive Wartung zur Behebung von Störungen oder Ausfällen durchführen.

Überwachungstechniken (Deep Packet Inspection – DPI)

- Verfahren zur Überwachung, Filterung und Regulierung von Datenströmen

- Wird verwendet, um aktiv Angriffe zu verhindern.

- Kombination aus Intrusion Detection System (IDS), zur Erkennung von Cyberangriffen und Intrusion Prevention System (IPS) zur Abwehr von Cyberangriffen sowie einer Firewall zum Umsetzen der Regeln der Netzwerkkommunikation.

Vorteile:

- Durch die Kombination können frühzeitig Angriffe erkannt werden und Gegenmaßnahmen eingeleitet werden, die weder die IDS/IPS noch die Firewall allein abfangen könnten.

- Inhalt des Datenpakets wird untersucht und im Alarmfall kann Netzwerkkommunikation unterbrochen werden und einzelne Netzwerksegmente abgeschirmt werden.

Diese Vorteile entstehen, wenn Sie Ihre ICS richtig absichern:

Die hochgradige Vernetzung moderner Produktionsanlagen bringt viele Vorteile mit sich. Eingebettete Systeme können selbstständig miteinander kommunizieren, Planungssysteme berechnen Auftragsschritte und Maschinenbelegungen, Anlagenführer überwachen und steuern aus der Ferne, und auch das Wartungspersonal greift weltweit zu und führt Konfigurationsänderungen aus. Damit wir weiterhin von der Vernetzung profitieren können, ist es unumgänglich die industriellen Kontrollsysteme ausreichend abzusichern.

Benötigen Sie Unterstützung bei der Absicherung Ihrer industriellen Kontrollsysteme? Kontaktieren Sie uns gerne und wir erstellen gemeinsam mit Ihnen ein individuelles Konzept.