Nur wenige Wochen nach der ersten „Ransomworm“-Welle, gibt es nun den nächsten Angriffsversuch.

Im Unterschied zu traditioneller Ransomware werden nicht einzelne Dateien, sondern der „Master-Boot-Record“ (MBR) verschlüsselt, sodass der Computer sich nicht mehr starten lässt. Für die Infizierung wird der Computer neugestartet. Anschließend erscheint der bekannte Hinweis zur Zahlungsaufforderung für die Entschlüsselung des Systems, welcher wie immer nicht wahrgenommen werden sollte.

Es handelt sich wie bei WannaCry um einen „Ransomworm“, der sich selbstständig im Netzwerk verbreiten kann. Hierfür wird unter anderem dieselbe SMB-Schwachstelle „ETERNALBLUE“ wie bei WannaCry benutzt, welche bereits im März durch einen Security-Patch von Microsoft geschlossen wurde. Besonders ist, dass auch bereits gepatchte Systeme nicht sicher sind, da die Verbreitung im Netzwerk über Administrationswerkzeuge PSEXEC oder WMIC erfolgen kann.

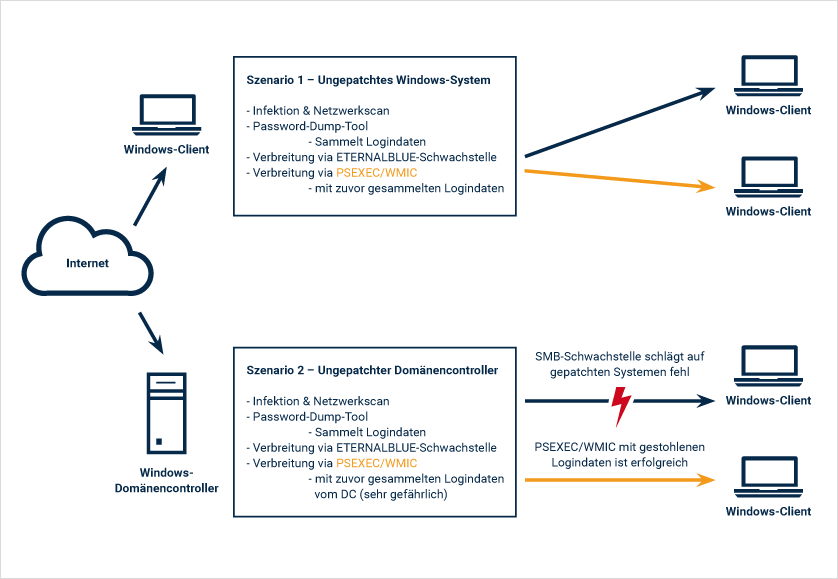

Auf dem Schaubild sind zwei typische Szenarien für den Verbreitungsweg der Malware im Netzwerk beschrieben. Beide Szenarien zeigen zu Beginn einen bereits infizierten Client.

Typische Szenarien für den Verbreitungsweg der Malware im Netzwerk

Szenario 1 beschreibt die Ausbreitung durch einen Windows-Client. Nach Infizierung wird umgehend das Netzwerk gescannt. Primäres Ziel sind dabei Domänen-Controller, welche der Malware eine Liste an potentiellen Angriffszielen (Windows-Systeme) im Netzwerk liefern. Mittels einem Password-Dump-Tool werden Logindaten von Benutzern gesammelt, die auf dem lokal und bereits infiziertem Client abgespeichert sind. Gelingt die Ausbreitung im Netzwerk durch die bereits bekannte ETERNALBLUE-Schwachstelle nicht, wird mit den gefundenen Logindaten versucht sich Remote auf weiteren Computern anzumelden. Gelingt das, wird der Schadcode via PSEXEC oder WMIC ausgeführt.

Szenario 2 geht noch einen Schritt weiter und betrifft den Befall eines Windows-Domänencontroller. Die Vorgehensweise ist dieselbe wie in Szenario 1, nur dass mit hoher Wahrscheinlichkeit Logindaten von Domänen-Administratoren abgegriffen werden können. Mittels dieser Daten ist die Gefahr der Verbreitung des Schadcodes auf sämtlichen Domänen-Computern gegeben.