So schalten Sie Schwachstellen in Ihrem Netzwerk aus

Ransomware stellt seit einigen Jahren eine der größten Bedrohungen für Unternehmen und deren IT-Systeme dar. Immer wieder hören wir Meldungen in den Nachrichten von erfolgreichen Hacker-Angriffen und der Lahmlegung kompletter Netzwerke. Dadurch kann ein massiver wirtschaftlicher Schaden entstehen. Durch die Corona-Krise steigt die Gefahr sogar weiter, da viele Mitarbeiter von zu Hause arbeiten und im Heimnetzwerk weniger vor Angriffen geschützt sind.

Ransomware „Ryuk“ ist zurück

„Ryuk“ zählt zu den berüchtigtsten Ransomware Gangs der letzten Jahre. In den letzten Wochen gab es wieder mehrere Vorfälle. Auffällig ist eine neue Vorgehensweise von Ryuk, welche die Bedrohung weiter erhöht. Cybersicherheitsexperten gehen von einem Blitzangriff aus, bei dem Ryuk und die Zerologon Schwachstelle kombiniert wurden.

In einem kürzlichem Vorfall wird vermutet, dass das Windows Active Directory über den CVE-2020-1472 Fehler alias Zerologon kompromittiert wurde. Bei dieser Art von Angriffen können Cyberkriminelle ihre Zugangs-Privilegien durch den Einsatz von Zerologon erhöhen und von einem beliebigen AD-integriertem Rechner das Passwort eines Windows Servers, insbesondere des Domänecontrollers ändern, oder entsprechende Prozessaufrufe aufsetzen. Dadurch wird zum Beispiel eine Kompromittierung des Identitätsdienstes ermöglicht.

Was bedeutet das konkret? Wenn das Active Directory über Zerologon kompromittiert wurde, gibt es nur einen Weg: Wiederherstellung oder komplett (!) neu Aufbauen des gesamten AD. Bei der Wiederherstellung zählt dann das letzte Backup – wenn dieses eine Woche alt ist, muss mit diesem Stand weitergearbeitet werden. Der Neuaufbau ist im laufenden Betrieb jedoch kaum möglich. Das bedeutet, es kann nicht gearbeitet werden, bis alles wiederaufgebaut wurde – Stillstand.

Warum das so ist: Es gibt im AD ein sogenanntes Golden Ticket (das allererste Ticket / die allererste Authentifizierung). Dieses ist einmalig pro AD und wird bei Updates / Upgrades / Migrationen etc. immer übernommen. Auf diesem Ticket basiert jegliche folgende Authentifizierung, solange das AD betrieben wird. Das betrifft auch neue Benutzer und neue Berechtigungen.

Wenn bei einem Angriff nicht sichergestellt werden kann, dass das Golden Ticket nicht kompromittiert wurde, ist es nicht möglich wieder auf einen sauberen Stand zu kommen. Das heißt an einem Neuaufbau oder einer Wiederherstellung führt kein Weg dran vorbei. Deshalb ist es so wichtig den administrativen Zugriff auf das Golden Ticket zu verhindern.

Das gilt im Übrigen für jede Art von Angriff auf das AD. Die Lücke Zerologon ist nun deshalb so verheerend, da sie Angriffe auf das AD vereinfacht. Die Kombination mit Ryuk / Ransomware führt zu einem weiteren Problem. Der wirksamste Schutz gegen Ransomware ist: Kein Zugriff / saubere Berechtigungen / Least Privilege. Das bedeutet, wenn ein User auf etwas keinen Zugriff hat, kann die Ransomware auf dem Rechner es auch nicht verschlüsseln. Aus diesem Grund sind Accounts mit zu vielen Berechtigungen gefährlich.

Ryuk in Verbindung mit Zerologon ermöglicht aber Ransomware, die nicht auf Berechtigungsmodelle angewiesen ist bzw. auf diese Rücksicht nehmen muss. Denn Ryuk gibt sich über die Kompromittierung des AD / Golden Tickets die Berechtigungen, die es braucht und ist als höchster Inhaber von Berechtigungen unantastbar. So kann Ryuk als Admin jegliche Dateien verschlüsseln – auch das Backup. Das führt dazu, dass die Wiederherstellung keine Alternative zum Neuaufbau mehr ist. Ein enormer wirtschaftlicher Schaden, der durch den Stillstand entsteht.

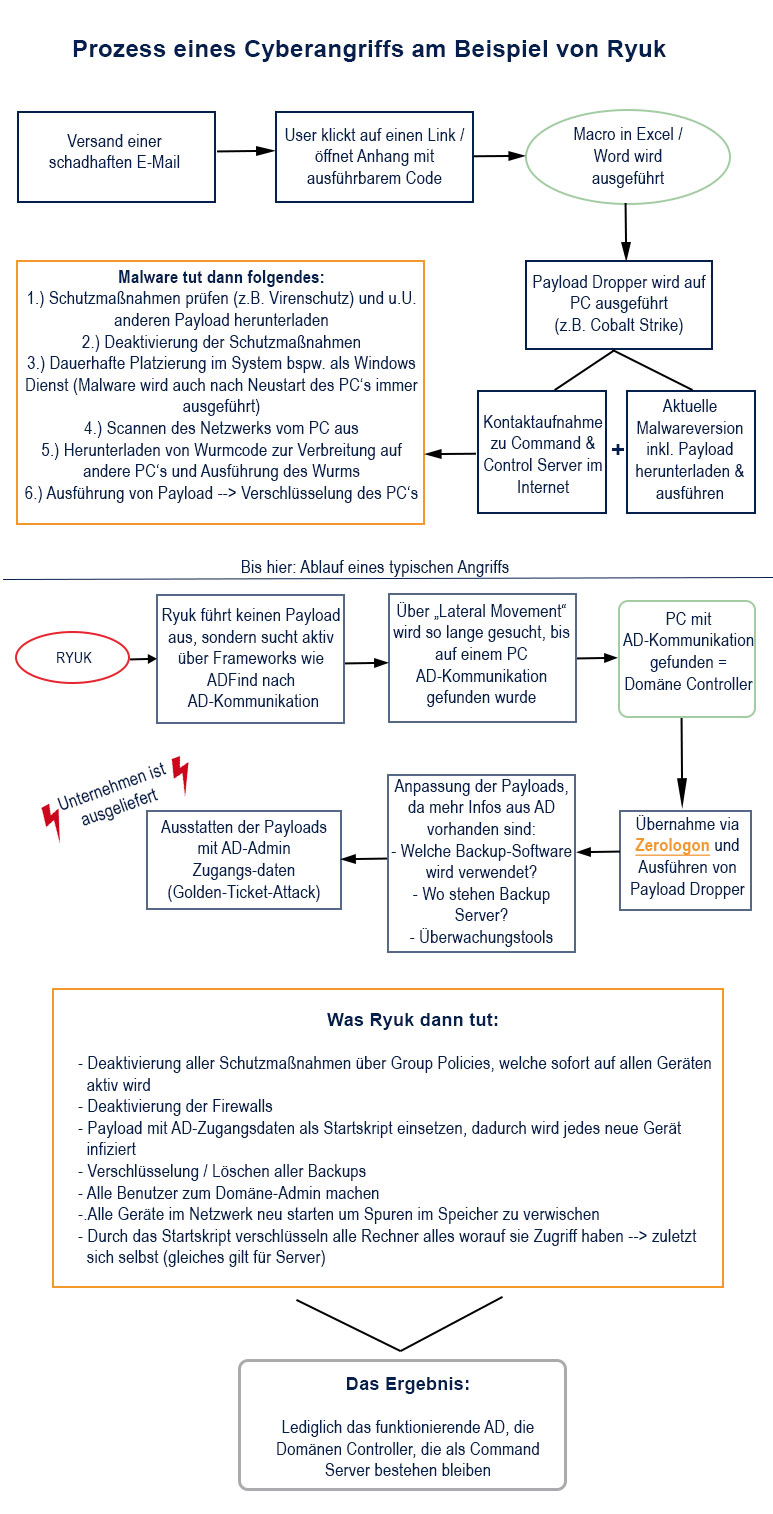

Typisches Szenario eines Cyberangriffs

Die Herausforderung – Schwachstellen entdecken und beseitigen

Täglich prasseln Meldungen über neue Schwachstellen auf uns ein. Bei der Flut an Informationen ist es schwierig den Überblick zu behalten. Die Zerologon Schwachstelle ist seit August bekannt, Microsoft hat ein Sicherheitsupdate bereitgestellt und dringend zur Installation aufgerufen. Dennoch kommen viele Unternehmen beim Einspielen von Patches nicht nach, oder wissen nicht, dass Ihre Systeme davon betroffen sind. Die Vorfälle in den letzten Wochen zeigen, dass die bestehenden Patching-Prozesse nicht ausreichend sind.

Durch das Voranschreiten der Digitalen Transformation und das „Internet of Things“ wächst die Zahl der Netzwerkteilnehmer und Geräte im Netzwerk stetig. Komponenten, die vernetzt werden, sind jedoch nur so gut und sicher, wie es einen geordneten Patch-Prozess gibt.

Die hohe Komplexität des Netzwerkes und fehlende Fachkräfte kommen erschwerend hinzu. Nichtsdestotrotz sollten sich Unternehmen diesen Herausforderungen stellen, denn nur umgesetzte IT-Sicherheit wird zum Enabler für digitale Transformation.

Patch-Management für Office- und Produktionsumfeld

Ein umfangreiches Patch-Management sollte sowohl im Office- als auch im Produktionsumfeld vorhanden sein. Durch unser Know-how und unsere Erfahrung im Bereich IT und OT können wir sicherstellen, dass Ihre Netzwerkkomponenten immer auf dem neuesten Stand sind und bekannte Sicherheitslücken schnellstmöglich geschlossen werden.

Als wichtige Vorsorgemaßnahme gelten zudem regelmäßige Backups, um nach einem Ransomware-Angriff schnell wieder handlungsfähig zu werden. Dabei ist es auch wichtig, sie getrennt von den übrigen Systemen offline zu sichern, damit sie im Falle eines Angriffs nicht mitverschlüsselt werden. Außerdem sollte regelmäßig geprüft werden, ob sie sich im Notfall schnell wieder einspielen lassen.

Auch ein sauberes Berechtigungsmanagement gilt als wichtige Säule gegen Ransomware. Berechtigungen sollten immer nach Least Privilege vergeben werden. Es ist wichtig, die Domäne strukturiert aufzubauen und Administratorkonten einzuschränken.

Eine vollständige Absicherung vor einer Cyberattacke ist nicht möglich. Dennoch gibt es einige Stellschrauben, die die IT-Sicherheit erhöhen.

Sie wollen nachts ruhig schlafen können? Sie wollen als wettbewerbsfähiges Unternehmen am Markt bestehen? Lassen Sie keine unnötige Zeit mehr verstreichen – wir helfen Ihnen bei der Erkennung und Behebung von Schwachstellen im täglichen Betrieb.

Für weitere und aktuelle Informationen empfehlen wir die folgenden Artikel:

24.09.2020 | BSI |

Zerologon: Schwachstelle in Windows Server – Patch dringend einspielen

24.10.2020 | Heise |

Ryuk-Angriff auf französischen IT-Dienstleister – Einfallstor Zerologon-Lücke?