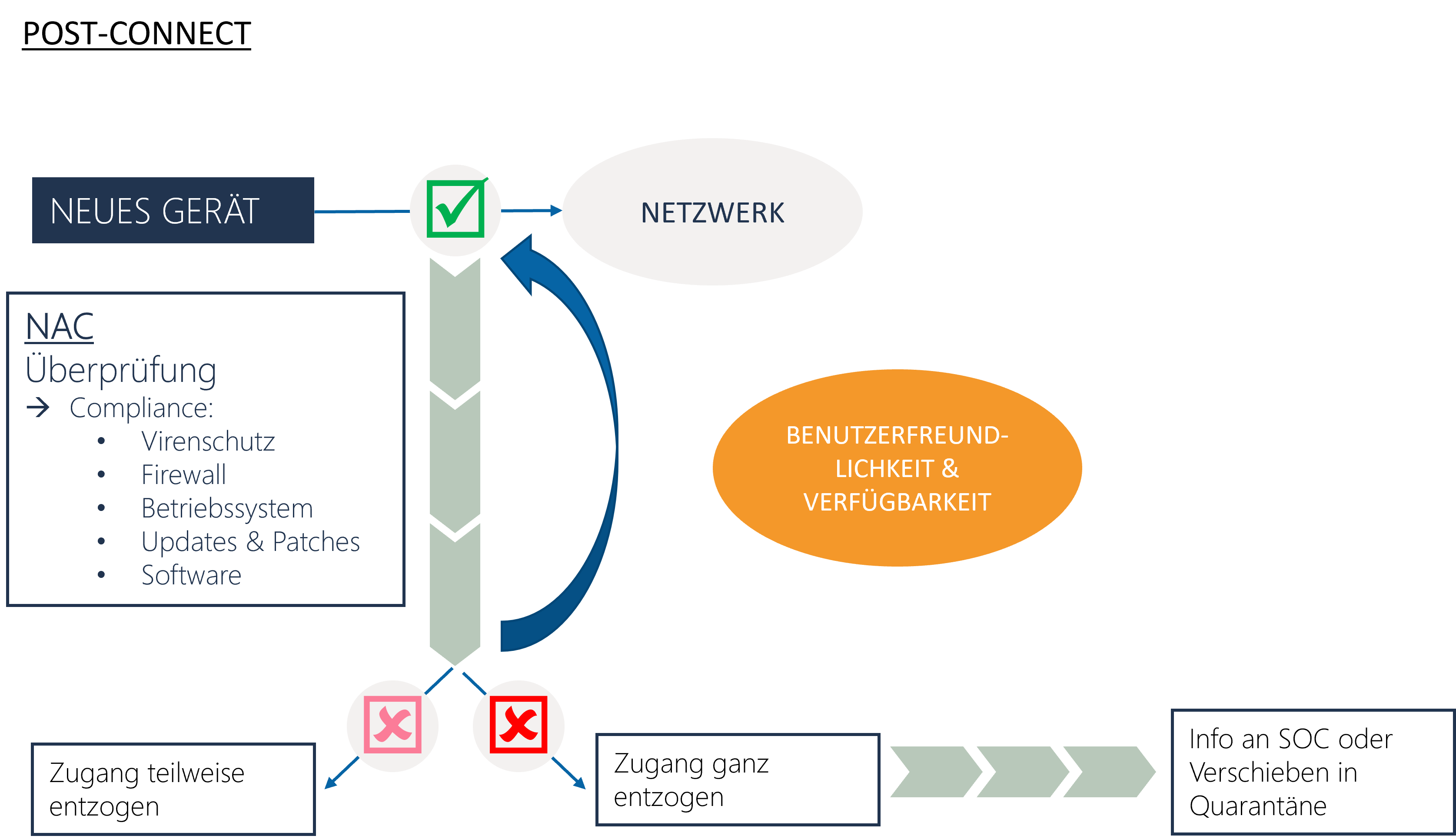

2.) Post-Connect

Bei der moderneren Variante, die wir auch empfehlen, werden erstmal alle Geräte ins Netzwerk gelassen und werden dann sofort überprüft. Wenn sie die Anforderungen nicht erfüllen, wird ihnen der Zugang ganz oder teilweise entzogen. Bei diesem Ansatz werden die Benutzerfreundlichkeit und Verfügbarkeit gegenüber der Sicherheit bevorzugt. Der Vorteil hierbei ist, dass man den Zugang zum Netzwerk nicht komplett abschottet und somit nicht abhängig vom Betrieb der NAC-Lösung ist.

Die NAC-Lösung führt für jedes Gerät eine Compliance-Prüfung durch. Dabei können folgende Punkte geprüft werden:

- Ist ein aktueller Virenschutz vorhanden?

- Ist die Desktop Firewall installiert und aktiv?

- Sind die neuesten Betriebssystem-Versionen installiert?

- Wurde das Betriebssystem modifiziert?

- Haben die installierten Anwendungen die neuesten Updates und Patches?

- Befindet sich unerwünschte Software auf den Endgeräten?

Sollte ein Gerät dieser Compliance-Prüfung nicht standhalten, leitet das NAC-System Maßnahmen ein, wie z.B. das Erzeugen einer Information an ein SOC (Security Operation Center) oder das Verschieben in Quarantäne.