Abweichungen in der Datenflut: Mit Anomalieerkennung Produktionsstillstand vermeiden und Transparenz im Netzwerk herstellen

Um die Sicherheit und Sichtbarkeit im Produktionsnetzwerk zu erhöhen, eignet sich ein System zur Anomalieerkennung. Hierbei wird der gesamte Netzwerkverkehr über gespiegelten Traffic (Mirror-Traffic) passiv analysiert, um abnormale Verhaltensmuster festzustellen. Diese abnormalen Verhaltensmuster können beispielsweise durch Konfigurationsfehler entstehen, oder durch Angriffe von außen, die die Sicherheit des Netzwerks gefährden. Eine Verhaltensanalyse bietet eine sehr gute Möglichkeit, diese Fehler frühzeitig zu erkennen und damit die Sicherheit der Produktionsumgebung zu erhöhen. So werden nicht nur Cyberangriffe verhindert, sondern auch die Anlagenverfügbarkeit wird sichergestellt. Außerdem liefert das System einen transparenten und aktuellen Überblick über alle Teilnehmer im Netzwerk.

Warum ist Anomalieerkennung für Ihre Produktion relevant?

Weil man nur schützen kann, was man kennt, spielt das Thema Transparenz neben der Verfügbarkeit in der Produktion eine so große Rolle. Durch die zunehmende Vernetzung von IT und OT steigt auch die Anzahl an Kommunikationsbeziehungen im Netzwerk. Diese müssen dokumentiert und überwacht werden, denn wir müssen wissen, wer mit wem spricht . Nur so kann festgestellt werden, ob eine neue Kommunikationsbeziehung einer Anlage eine Anomalie darstellt. Im Gegensatz zur Firewall, kann die Anomalieerkennung den Datenverkehr innerhalb eines Segmentes erfassen. Sie eignet sich daher als ganzheitliche Methode zur Überwachung und Sicherung industrieller Kontrollnetze und kann dafür sorgen, dass Anomalien frühzeitig erkannt werden und schnell darauf reagiert werden kann. So soll ein Ausfall gänzlich verhindert werden.

Beispiele für Anomalien:

Außergewöhnliche bzw. ungewöhnliche Aktivitäten im (ICS)-Netzwerk

- Ein Benutzer, der sein Passwort überdurchschnittlich oft falsch eingibt

- Ein Endgerät verbindet sich das erste Mal auf einen Server (neue Kommunikation im Netzwerk)

- Nicht autorisierte Portscans

- Verwendung von „unüblichen“ Ports für standardisierte Kommunikation

- Netzwerkprobleme (z.B. aufgrund von Kapazitätsengpässen oder fehlerhaften Datenpaketen)

- Zeitserver kann nicht mehr erreicht werden

- Konfigurationsänderungen an SPSen

- Unsichere Konfigurationen wurden vorgenommen

- Unbekannte (neue oder veränderte) Datenpakete

Außergewöhnliche Ereignisse in produktionstypischen (ICS-)Protokollen

- Neue Protokolltypen

- Fehlerhafte Datenpakete

Außergewöhnliche Veränderungen in Prozessdaten (z.B. Sensordaten, Steuerdaten) (hierfür muss das System in der Feld-Ebene betrieben werden)

- Werte außerhalb definierter Bereiche

- Veränderte Häufigkeit

- Veränderte Zykluszeiten

Malware-Kommunikation

Manuelle Sabotage

Wie funktioniert Anomalieerkennung?

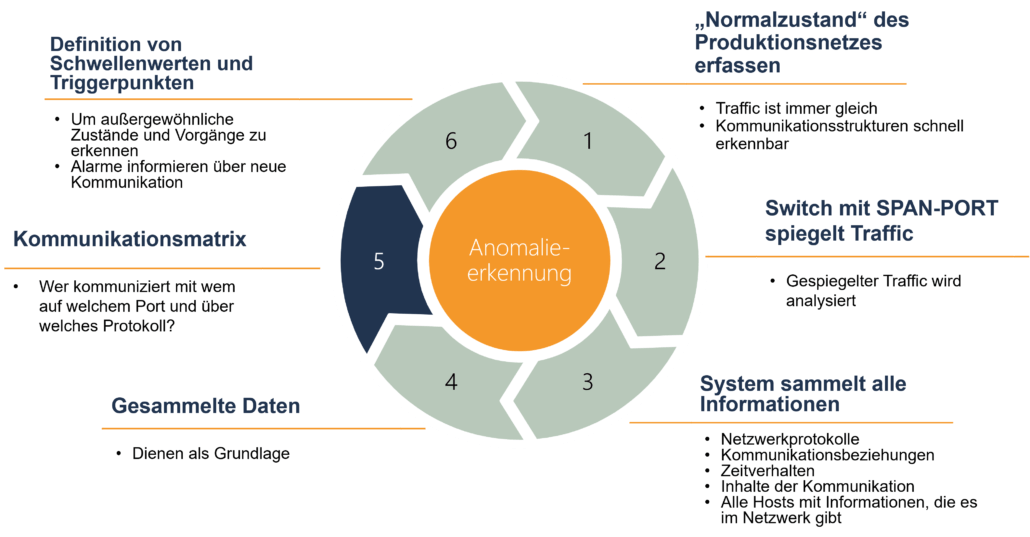

Damit Anomalien erkannt werden können, muss zunächst der „Normalzustand“ eines Systems – des Produktionsnetzes – erfasst werden. Dies geschieht immer passiv, um den Datenverkehr nicht zu manipulieren. In einem Produktionsnetzwerk ist der Traffic in der Regel immer gleich, dadurch lassen sich schnell Kommunikationsstrukturen erkennen. Dafür wird ein Switch mit SPAN-Port (Port zur Spiegelung des Traffics) eingesetzt. Der Traffic, der über einen Switch läuft wird dann gespiegelt und über einen längeren Zeitraum analysiert. Alternativ können sogenannte Network-Taps eingesetzt werden. Das System sammelt dann alle auftretenden Informationen und lernt dadurch die Netzwerkprotokolle, die Kommunikationsbeziehungen, das Zeitverhalten, die Inhalte der Kommunikation und alle Hosts mit entsprechenden Informationen, welche es im Netzwerk gibt.

Diese gewonnenen Daten bilden die Grundlage. In der Lernphase wird eine Kommunikationsmatrix erstellt, die abbildet, wer mit wem auf welchem Port und mit welchem Protokoll kommuniziert hat . Anschließend können Schwellenwerte und Triggerpunkte definiert werden, damit außergewöhnliche Zustände und Vorgänge, die vom bisher gelernten „Normalen“ abweichen, erkannt werden können. Dann wird ein Alarm ausgelöst, wenn eine Kommunikation beispielsweise auf einem anderen Port stattfindet als bisher.

Die Grundeinstellungen sollten regelmäßig überprüft werden, und kontinuierlich an aktuelle Begebenheiten angepasst werden, insbesondere wenn neue Geräte hinzukommen, oder sich eine Kommunikationsbeziehung gewollt ändert.

Wichtig ist, dass die Anomalieerkennung passiv agiert. Das bedeutet, dass Geräte nicht automatisch abgeschaltet werden, wenn eine Anomalie auftritt, denn das soll in der Produktion nicht passieren. Der Nutzer wird vielmehr benachrichtigt und kann dann gezielt reagieren.

„Monitoring und Anomalieerkennung werden zur Notwendigkeit in Bezug auf Prävention, Detektion und Reaktion.“ (BSI)

Welche Vorteile entstehen durch Anomalieerkennung?

Durch die Anomalieerkennung wird eine lückenlose Sichtbarkeit zu Geräten, Verbindungen und Kommunikationsverhalten hergestellt. Das System weiß immer genau , wer mit wem kommuniziert, wie viel, was und wann. Die gesamte Kommunikation wird kontinuierlich analysiert. Jegliche relevante Kommunikation auf Feld-, Steuer- und ggf. Prozessleitebene wird erfasst und für weitere Systeme und Prozesse wie Qualitätssicherung, Prozessoptimierung und Netzwerksicherheit auswertbar. Schon die kleinste Veränderung im Kommunikationsmuster wird in Echtzeit erkannt, dokumentiert und gemeldet. Der entscheidende Nutzen, der dadurch entsteht, ist die Möglichkeit der schnellen und proaktiven Reaktion von Verantwortlichen auf Angriffe und technische Fehlerzustände. So können Ausfälle verhindert und die Verfügbarkeit sichergestellt werden . Außerdem besteht die Möglichkeit, den Datenverkehr im Nachhinein nochmal abzuspielen, wenn zuvor eine Aufzeichnung gestartet wurde. Diese Funktion ist besonders beim Troubleshooting hilfreich, denn man kann sehen, was zum Zeitpunkt des Alarms wirklich im Netz passiert ist.

Herausforderungen beim Einsatz von Anomalieerkennung

Die Installation eines Systems zur Anomalieerkennung ist vergleichsweise einfach. Die wahre Herausforderung liegt darin, das System in einen „sauberen“ Zustand zu bekommen, sodass es in einen produktiven Betrieb übergehen kann. Gerade bei bereits gewachsenen Umgebungen treten hier zunächst sehr viele Alarme auf, welche bereinigt werden müssen. Hierzu sind teilweise Anpassungen im Netzwerk notwendig. Erst danach kann man von einem produktiven Betrieb sprechen.

Eine weitere Herausforderung ist die Platzierung der SPAN-Ports. Sind diese zu weit „oben“, also zum Beispiel im Core-Bereich eines Netzwerkes, so erhält das System zu viele Informationen, da es nicht nah genug an der Anlage dran ist. Die SPAN-Ports müssen soweit wie möglich „unten“ auf der Feld-Ebene, direkt an der Anlage platziert werden. Also letztendlich dort, wo die SCADA-Systeme, SPSen oder Bedienterminals angeschlossen sind.

Wie HWI IT Sie unterstützen kann

Durch unsere langjährige Erfahrung im Bereich Netzwerksicherheit mit unterschiedlichsten Herstellern und Kunden auch im produzierenden Gewerbe, können wir einen hohen Qualitätsstandard durch definierte Prozesse für Projekte aller Größen garantieren. Unser Expertenteam bündelt Know-how aus den Bereichen System, Netzwerk und Security und verfügt über umfangreiche Erfahrungen mit Lösungen zur Anomalieerkennung.